Het blijkt eenvoudig om rf-dongels voor draadloze toetsenborden en muizen om de tuin te leiden: een aanvaller kan ze toetsaanslagen laten accepteren en zo malware een systeem binnensmokkelen. De dongels van veel fabrikanten zijn kwetsbaar.

De aanval kan met een usb-dongel van 15 dollar worden uitgevoerd en werkt tot op een afstand van 100 meter, constateerde Bastille Networks, die de kwetsbaarheid beschrijft en hem MouseJack genoemd heeft. Dongels van invoerapparatuur van onder andere Logitech, Dell, HP, Lenovo en Microsoft zijn kwetsbaar. Bij Logitech gaat het om de Unifying Receiver in combinatie met de K360, K400r, K750 en K830. Logitech heeft een softwareupdate uitgebracht om het probleem te verhelpen.

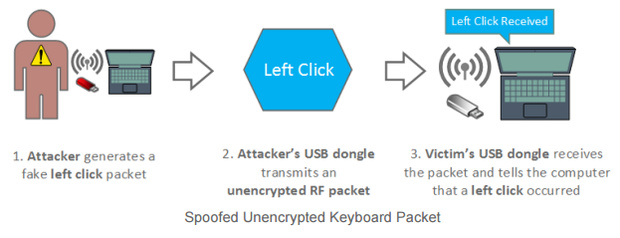

Dat probleem schuilt in het feit dat de rf-packets van de draadloze toetsenborden weliswaar zijn versleuteld, maar die voor muiskliks en -bewegingen niet. Aangezien er geen authenticatiemethode is, kan een dongel dus geen onderscheid maken tussen de kliks van de gebruiker en die van de aanvaller. Bastille heeft nu een bug gevonden in de manier waarop de dongels de ontvangen pakketjes verwerken. Via de kwetsbaarheid is het mogelijk ‘muis-packets’ zo aan te passen dat ze toetsaanslagen genereren. De ontvangende dongel van een doelwit accepteert de packets en de aanvaller kan zo op deze manier code zoals malware het systeem binnenhalen en uitvoeren, om het systeem bijvoorbeeld over te nemen.

De beveiligingsonderzoekers maakten gebruik van de Crazyradio PA, een rf-dongle met een nRF24L-tranceiver en antenne voor werking op lange afstand. De firmware hiervan bleek eenvoudig aan te passen met enkele regels Python voor packetsniffing- en codeinjectie-functionaliteit. Via fuzzing konden de pakketjes van en naar dongels geanalyseerd worden.

een nRF24L-tranceiver en antenne voor werking op lange afstand. De firmware hiervan bleek eenvoudig aan te passen met enkele regels Python voor packetsniffing- en codeinjectie-functionaliteit. Via fuzzing konden de pakketjes van en naar dongels geanalyseerd worden.

De meeste bleken vatbaar voor muis-spoofing en dus voor injectie van toetsaanslagen, maar sommige dongels bleken ook onversleutelde keyboardpackets te accepteren. Daarnaast bleek de kortdurende pairingmode die sommige dongels bieden soms omzeild te kunnen worden, waarna een aanvaller zijn toetsenbord zonder verdere interactie van de gebruiker kan pairen.

Bij ongeveer de helft van de geteste onderdelen is updaten van de accessoires om de kwetsbaarheid te verhelpen niet mogelijk, claimt Bastille. Gebruikers wordt aangeraden die dongels niet meer te gebruiken en over te stappen op bluetooth-varianten of invoerapparatuur met draad. Het beveiligingsbedrijf heeft een lijst van onderzochte onderdelen vrijgegeven en de broncode van zijn tools op Github gepubliceerd zodat gebruikers zelf kunnen controleren welke dongels met muizen en toetsenborden nog meer kwetsbaar zijn.

Bron : Olaf van Miltenburg